Oprogramowanie antywirusowe dla firm często wykorzystuje te same techno-logie wykrywania i eliminowania zagrożeń, co aplikacje przeznaczone dla rynku konsumenckiego. Zawiera też funkcje odpowiednie do ochrony rozległych sieci, które oprócz scentralizowanego zarządzania i monitorowania systemu anty-wirusowego umożliwiają dystrybucję polityk zabezpieczeń dla grup urządzeń ze względu na rodzaj punktów końcowych oraz grup użytkowników i jednostek organizacyjnych. Sprawdziliśmy, które rozwiązania działają najsprawniej.

Oprogramowanie antywirusowe dla firm często wykorzystuje te same techno-logie wykrywania i eliminowania zagrożeń, co aplikacje przeznaczone dla rynku konsumenckiego. Zawiera też funkcje odpowiednie do ochrony rozległych sieci, które oprócz scentralizowanego zarządzania i monitorowania systemu anty-wirusowego umożliwiają dystrybucję polityk zabezpieczeń dla grup urządzeń ze względu na rodzaj punktów końcowych oraz grup użytkowników i jednostek organizacyjnych. Sprawdziliśmy, które rozwiązania działają najsprawniej.

Kluczowym elementem każdego firmowego systemu, zapobiegającym zagrożeniom internetowym, jest konsola zarządzania. Zapewnia scentralizowane mechanizmy dystrybucji oprogramowania i polityki zabezpieczenia do punktów końcowych oraz ujednolicone mechanizmy monitorowania i raportowania o stanie infrastruktury sieci. Konsola zarządzania upraszcza administrowanie środowiskiem IT. Obiekty oznaczone, jako potencjalnie niebezpieczne umieszczane są na serwerze administracyjnym w wydzielonym archiwum (kwarantannie). Dostęp do tych plików ma wyłącznie administrator, który decyduje o ich przywróceniu po wyleczeniu, archiwizacji lub usunięciu z dysków. Z poziomu konsoli zarządzania istnieje możliwość zmiany konfiguracji zabezpieczeń w punktach końcowych dla pojedynczych urządzeń lub ich grup czy zdalne uruchamianie zadań skanowania. Lokalny serwer aktualizacji umożliwia dystrybucje aktualizacji baz sygnatur oraz oprogramowania antywirusowego z serwera wewnątrz sieci firmowej, bez konieczności wielokrotnego pobierania tych samych danych z Internetu. Tego typu rozwiązania znajdziemy m.in. w produktach Kaspersky przeznaczonych dla firm.

Producenci oprogramowania antywirusowego szybko reagują na zmieniające się zagrożenia płynące z Internetu oraz zmiany otoczenia, w jakim funkcjonuje biznes na całym świecie. Przykładem tego jest wzrost liczby urządzeń mobilnych i popularyzacja trendu BYOD (Bring Youri Own Device). Konieczność zapewnienia ochrony punktów końcowych wykracza dalece poza komputery i laptopy, obejmując różnego rodzaju urządzenia mobilne, w tym prywatne smartfony i tablety wykorzystywane przez pracowników do wypełniania obowiązków służbowych. Ochronę urządzeń mobilnych dają pakiety Kaspersky Endpoint Security for Business z modułem Mobile Device Management (MDM), FortiClient czy Trend Micro OfficeScan. Zakres ochrony obejmuje m.in. wymuszanie właściwej konfiguracji na urządzeniach przenośnych czy możliwość usunięcia danych z telefonu po jego utracie.

Kluczowym aspektem bezpieczeństwa w większych firmach jest zapewnienie takiego samego poziomu ochrony środowiska zwirtualizowanego (serwery, wirtualne desktopy) jak w przypadku fizycznych urządzeń. Oprogramowanie Endpoint Protection firmy Symantec, dzięki integracji z VMware vShield Endpoint, zapewnia wysoką wydajność ochrony antywirusowej bez nadmiernego obciążania maszyn wirtualnych.

Ważnym aspektem jest dostęp do pomocy technicznej w zakresie wdrażania systemów antywirusowych w organizacji oraz wsparcia w sytuacjach awaryjnych, np. zainfekowania komputera szkodliwym oprogramowaniem.

System bezpieczeństwa antywirusowego powinien integrować się z istniejącymi systemami w organizacji, takimi jak usługi katalogowe Active Directory (pobieranie nazw kont użytkowników, dystrybucja oprogramowania) czy Network Admission Control (NAC) oraz Network Access Protection (NAP) umożliwiających kontrolowanie dostępu urządzeń na podstawie stanu ich zabezpieczeń.

W przeglądzie uwzględniliśmy siedem aplikacji do ochrony punktów końcowych autorstwa wiodących producentów oprogramowania antywirusowego: F-Secure Client Security 10.00, Fortinet Forti-Client 5.0, Kaspersky Endpoint Protection for Business 10.1, McAfee VirusScan Enterprise 8.8, Symantec Endpoint Protection 12.1, Trend Micro OfficeScan 10.6 oraz Sophos Endpoint Security and Control 10.2.

http://www.f-secure.org.plF-SECURE CLIENT SECURITY

Oprogramowanie F-Secure Client Security zapewnia kompleksową ochronę punktów końcowych przed zagrożeniami z Internetu. Ma wbudowane funkcje ochrony przed nie?znanymi zagrożeniami typu zero-day, kradzieżą tożsamości oraz zaporę sieciową, której profile zabezpieczeń są automatycznie wybie?rane w zależności od sieci, do jakiej podłączo?ny jest klient. Funkcja F-Secure Browsing Pro?tection Portal informuje, które witryny są bezpieczne, blokując te, zawierające szkodliwe oprogramowanie. Wbudowane mechanizmy kontroli dostępu do urządzeń chronią przed robakami przenoszonymi np. na pamięciach USB oraz ograniczają możliwość wycieku danych poza firmę. Oprogramowanie można zintegrować z funkcją Microsoft Network Access Protection (NAP), która pozwala sterować dostępem hosta do zasobów sieci na podstawie jego stanu (systemu).

Do scentralizowanego zarządzania punktami końcowymi z oprogramowaniem Client Security służy konsola Policy Manager. Najważniejsze funkcje tego narzędzia to możliwość replikacji struktury i komputerów z usługi Active Directory, a także opcje automatycznego importowania nowych hostów oraz usuwania odłączonych. Oprogramowanie ma wbudowane wydajne metody rozpowszechniania aktualizacji, również przy użyciu serwerów proxy oraz elastycznego i szybkiego kanału ?peer-to-peer” (funkcja Neighborcast). Ważną opcją jest możliwość cofania aktualizacji wprowadzonych na stacjach końcowych.

http://www.kupkaspersky.comKASPERSKY ENDPOINT SECURITY

Kaspersky Endpoint Security to ogólna nazwa produktów do ochrony punktów końcowych firmy Kaspersky Lab. W skład tych produktów wchodzą aplikacje do zabezpieczania komputerów z systemami Windows, Mac OS X, Linux oraz smartfonów i tabletów. W tabeli uwzględniliśmy wersję 10 produktu Kaspersky Endpoint Security, która pojawi się w Polsce w czerwcu, wraz z premierą biznesowej linii Kaspersky Endpoint Security for Business. Linia ta dostępna jest w trzech pakietach funkcjonalnych (zachowując angielską nomenklaturę): Core, Select oraz Advanced.

Sercem systemu jest konsola zarządzania Kaspersky Security Center, która zapewnia m.in. scentralizowane narzędzia dystrybucji oprogramowania oraz polityki zabezpieczenia do urządzeń końcowych, zarządzanie licencjami oraz funkcje raportowania. Kaspersky Endpoint Security (od wersji Select) zapewnia ujednolicone narzędzia do zabezpieczania urządzeń mobilnych. Funkcja Mobile Device Management (MDM) umożliwia wdrażanie i wymuszanie polityki zabezpieczenia na smartfonach i tabletach z systemami iOS, Android, Windows Phone, Windows Mobile, Blackberry i Symbian z poziomu tej samej konsoli zarządzania. Istnieje możliwość określenia listy aplikacji, które mogą być uruchamiane na urządzeniach mobilnych; oprogramowanie weryfikuje, czy urządzenie próbujące przyłączyć się do sieci nie zostało ?złamane” (jailbreak). Dzięki rozwiązaniom Kaspersky, administratorzy mogą zdalnie wykonać pełne, bezpowrotne usuwanie danych z telefonu, otrzymywać informację, kiedy z urządzenia zostanie wyciągnięta karta SIM czy lokalizować zgubione telefony za pomocą funkcji GPS Find.

W wersji Advanced Kaspersky Endpoint Security dodano mechanizmy szyfrowania pojedynczych plików oraz całych dysków, funkcje integracji z NAC, narzędzia zarządzania łatkami bezpieczeństwa oraz skaner podatności oprogramowania, moduł inwentaryzacji sprzętu i oprogramowania, opcje śledzenia wykorzystania licencji oraz zdalnej instalacji aplikacji.

http://www.marken.com.plSYMANTEC ENDPOINT PROTECTION

Endpoint Protection firmy Symantec zapewnia pełną ochronę punktów końcowych oraz środowisk zwirtualizowanych. Oprogramowanie ściśle integruje się z VMware vShield Endpoint ograniczając obciążenie maszyn wirtualnych związane ze skanowaniem o 70% oraz liczbę operacji I/O na dysku o 90%. Dzięki temu Endpoint Protection działa równie wydajnie, co rozwiązania bezagentowe (agen-tless), bez rezygnacji z pełnej ochrony antywirusowej.

Endpoint Protection łączy w sobie dziewięć kluczowych technologii zapewniających bezpieczeństwo punktów końcowych. Symantec Insight wykorzystuje mechanizmy kolektywnej inteligencji. Dane zbierane z ponad 200 milionów chronionych systemów z przeszło 200 krajów służą do identyfikacji zagrożeń oraz oceny reputacji niemal każdego pliku dostępnego w Internecie. To pozwala blokować szkodliwe pliki i aplikacje, zanim te dotrą do komputera użytkownika. Funkcja SONAR identyfikuje nowe zagrożenia na podstawie sposobu działania aplikacji. Dzięki zastosowaniu metod sztucznej inteligencji, zapewnia szybszą identyfikację zagrożeń niż metody oparte na bazie sygnatur.

Konsola umożliwia scentralizowane zarządzanie klientami zainstalowanymi na komputerach z Windows, Mac OS X oraz Linux, a także maszynach wirtualnych, włączając w to najnowsze wersje systemów Windows 8 oraz Mac OS X 10.8. Endpoint Protection zapewnia wiele opcji wdrażania klientów w punktach końcowych, z rozszerzonymi kreatorami, funkcją automatycznego usuwania oprogramowania antywirusowego firm trzecich oraz wykrywaniem ?osieroconych klientów”. Konsola zarządzania umożliwia wdrażanie polityki zabezpieczeń opartej na najlepszych praktykach, która może być dostosowywana przez administratorów do potrzeb organizacji.

http://marken.com.pl/kontakt.htmlFORTICLIENT ENDPOINT PROTECTION

FortiClient Endpoint Protection jest programem antywirusowym firmy Fortinet wyposażonym w funkcje filtrowania sieci Web, moduł IPS, firewall aplikacyjny, klienta połączeń SSL VPN oraz IPsec VPN, a także skaner podatności umożliwiający wykrywanie złośliwego oprogramowania na komputerach lokalnych. Oprogramowanie dostępne jest dla komputerów Windows i Mac OS X oraz urządzeń mobilnych z systemem iOS i Android. W trybie niezarejestrowanym, FortiClient działa, jako darmowa, samodzielna aplikacja zabezpieczająca komputery i urządzenia mobilne przed zagrożeniami z sieci.

FortiClient powiększa możliwości urządzeń FortiGate UTM o ochronę urządzeń końcowych – komputerów, laptopów, tabletów i smartfonów. Konfiguracja i zarządzanie bezpieczeństwem wszystkich punktów końcowych odbywa się z poziomu panelu FortiGate. Interfejs FortiGate umożliwia scentralizowane zarządzanie ustawieniami FortiClient na stacjach końcowych, wymuszanie polityk zabezpieczeń oraz śledzenie i rejestrowanie aktywności pracowników, nawet, jeśli ci pracują poza siecią korporacyjną.

Licencjonowanie produktu na urządzeniu FortiGate zależy od liczby zarejestrowanych punktów końcowych. Modele serii FortiGate 40C i wyższe zawierają licencję na 10 zarządzanych klientów FortiClient. Od modelu FortiGate 60 istnieje możliwość zakupienia kolejnych licencji na ochronę punktów końcowych.

http://marken.com.pl/kontakt.htmlTREND MICRO OFFICESCAN

Trend Micro OfficeScan jest systemem bezpieczeństwa, który łączy w sobie rozwiązania on-premise i w chmurze, zapewniając ochronę stacji roboczych, laptopów, urządzeń mobilnych i serwerów. Centralna konsola zarządzania, dostępna przez przeglądarkę internetową, umożliwia zarządzanie fizycznymi i wirtualnymi punktami końcowymi, komputerami z systemem Mac OS X oraz urządzeniami mobilnymi. Oprogramowanie integruje się z usługą katalogową Active Directory, również w zakresie generowania raportów zgodności z wymogami organizacji. Istnieje możliwość delegowania zadań z uwzględnieniem ról administratorów.

Trend Micro OfficeScan ma modularną budowę, dzięki której dodatkowe funkcje ochrony mogą być dołączane w formie wtyczek. Moduł Data Loss Prevention (DLP) zapewnia maksymalną ochronę wrażliwych danych. Oprogramowanie zabezpiecza szeroki zakres urządzeń, aplikacji i typów plików; wykrywa szkodliwe oprogramowanie służące do wykradania danych oraz pomaga przestrzegać i egze?kwować przyjęte zasady posługiwania się kluczowymi dla firmy informacjami. OfficeScan zapewnia pełną ochronę urządzeń mobilnych – umożliwia wymuszanie właściwej konfiguracji zabezpieczeń, np. szyfrowanie, silne hasła; pozwala również na zdalne usuwanie danych ze skradzionych lub zgubionych smartfonów i tabletów.

OfficeScan został zoptymalizowany do uruchamiania w środowisku zwirtualizowanym. Oprogramowanie automatycznie wykrywa, czy agent usługi został zainstalowany na fizycznym serwerze, czy maszynie wirtualnej, aby zapewnić właściwą wydajność skanowania antywirusowego. Dzięki mechanizmowi szeregowania operacji skanowania i aktualizacji na poszczególnych VM OfficeScan pozwala uniknąć konfliktu między wykorzystywanymi zasobami procesora, sieci i pamięci masowej.

http://marken.com.pl/kontakt.htmlSOPHOS ENDPOINT SECURITY AND CONTROL

Pakiet oprogramowania Endpoint Security and Control firmy Sophos zapewnia pełną ochronę antywirusową dla punktów końcowych Windows, Mac OS X, Linux/ /UNIX oraz systemów pamięci masowej NetApp, EMC czy Sun filers. Aplikacja pozwala ograniczyć ryzyko utraty i wycieku danych przez kontrolowanie dostępu do pamięci przenośnych, zewnętrznych dysków oraz sieci bezprzewodowych. Administrator może zdefiniować różne polityki zarządzania dostępem do urządzeń, np. zezwalając dyrektorom na używanie nośników przenośnych i blokując dostęp do tego typu medium pamięci pozostałym pracownikom. Endpoint Security and Control wyposażono w funkcje filtrowania treści, mechanizmy ochrony przed zagrożeniami na stronach internetowych, a także zaporę sieciową, która chroni przed atakami z zewnątrz.

Oprogramowanie ma wbudowaną funkcję kontroli aplikacji, która wykrywa tysiące programów w ponad 50 kategoriach, mogących powodować problemy z bezpieczeństwem oraz przepisami prawa. Dzięki Endpoint Security and Control administrator może zdefiniować listy aplikacji, których używanie będzie dozwolone lub zabronione. Aplikacja wykrywa brakujące łatki bezpieczeństwa systemu Windows oraz innych kluczowych aplikacji, sortując je ze względu na priorytet, rodzaj zagrożenia czy dostawcę.

Rozwiązanie Sophos wyposażono w mechanizmy szyfrowania całych dysków komputerów z Windows i Mac OS X. Oprogramowanie wspiera nośniki pamięci zgodne z Opal. Istnieje możliwość zarządzania mechanizmami szyfrowania z poziomu konsoli administracyjnej; dostępne są również narzędzia do przywracania i naprawy danych z zaszyfrowanych nośników. Oprogramowanie ma wbudowane mechanizmy DLP, które pozwalają na kontrolowanie tego, jakie i w jaki sposób wrażliwe dane są przesyłane z punktów końcowych. Konsola zarządzania umożliwia tworzenie i dystrybucję polityk DLP, ale także audytowanie i śledzenie zachowani pracowników. Dzięki zintegrowanej funkcji Network Access Control (NAC) Sophos sprawdza każdy komputer próbujący uzyskać dostęp do zasobów sieci pod kątem zgodności z wymaganiami bezpieczeństwa organizacji.

http://marken.com.pl/kontakt.htmlMcAFEE VIRUSSCAN ENTERPRISE

McAfee VirusScan Enterprise firmy McAfee wykrywa i blokuje różnego rodzaju wirusy i złośliwe oprogramowanie korzystając w tym celu z kombinacji silnika antywirusowego, zapory sieciowej oraz systemu zapobiegania włamaniom. Aplikacja zabezpiecza punkty końcowe przed szkodliwymi stronami WWW. Program skanuje pocztę korporacyjną Microsoft Outlook i Lotus Notes, włączając w to treść wiadomości w HTML oraz załączniki. VirusScan zapewnia ochronę przed atakami związanymi z przepełnieniem bufora na usługi systemu Windows, serwer Microsoft SQL Server oraz aplikacje pakietu Microsoft Office.

Ochronę w czasie rzeczywistym daje usługa chmurowa McAfee Global Threat Intelligence (GTI). Na podstawie danych zebranych z milionów sensorów zlokalizowanych na całym świecie, oprogramowanie McAfee skutecznie identyfikuje znane oraz nowe szkodliwe oprogramowanie, które pojawiło się w pliku, wiadomości e-mail, na stronie WWW czy jako atak sieciowy.

Scentralizowane zarządzanie oraz wdrażanie klientów VirusScan i polityk zabezpieczeń odbywa się z poziomu platformy McAfee ePolicy Orchestrator (McAfee ePO). Zarządzanie plikami w kwarantannie ułatwia moduł Quarantine Policy Manager. Zanim potencjalnie niebezpieczny plik zostanie usunięty z dysku lub oczysz?czony z wirusa, McAfee tworzy kopie ory?ginalnego pliku w katalogu kwarantanny.

WYNIKI AV-TEST

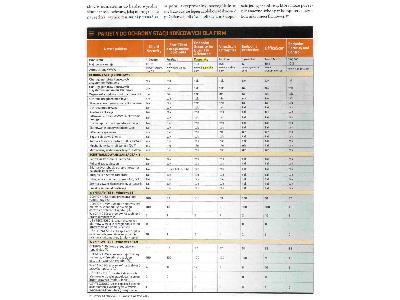

W tabeli zebraliśmy porównanie funkcji istotnych z punktu widzenia zarządzania bezpieczeństwem w przedsiębiorstwie.

Dane te zestawiliśmy z ocenami, jakie oprogramowanie otrzymało w testach laboratorium AV-TEST przeprowadzonych w marcu i kwietniu 2013 roku (dotyczy systemu Windows XP) oraz styczniu i lutym 2013 roku (Windows 8).

Laboratorium AV-TEST udostępnia wyniki testów w trzech głównych kategoriach: ochrona, wydajność oraz użyteczność. W teście ochrony przed atakami typu zero-day najwyższą, bo niemal 100-proc. skutecznością wykazały się programy F-Secure Client Security, Symantec Endpoint Protection oraz Kaspersky Endpoint Security for Windows, niezależnie od używanej platformy testowej. Wszystkie z testowanych aplikacji doskonale radzą sobie natomiast z identyfikacją dobrze znanego, szkodliwego oprogramowania, które zostało odkryte w ciągu ostatnich czterech tygodni.

W trakcie testów, najmniej fałszywych ostrzeżeń i alarmów w trakcie przeglądania stron internetowych oraz lokalnego skanowania komputera wygenerowały programy FortiClient, McAfee VirusScan, Symantec Endpoint Protection, Trend Micro OfficeScan oraz Sophos Endpoint Security and Control. Jeśli już, były to pojedyncze przypadki, kiedy program oznaczył pożądany plik, jako niebezpieczny.

Nieco bardziej ?hałaśliwe” okazały się programy F-Secure Client Security oraz Kaspersky Endpoint Security. Aplikacje te myliły się częściej niż konkurencja, choć w odniesieniu do bardzo wysokiej skuteczności ochrony, jaką oferują oba ta narzędzia, wynik ten należy uznać za w pełni akceptowalny, szczególnie w myśl zasady, ze lepiej zablokować dziesięć pożądanych plików i aplikacji, niż dopuścić jedną szkodliwą, która może poczynić znaczne szkody w komputerze użytkownika i sieci firmowej.